Autonmap: Optimizando el Reconocimiento en el OSCP

Script de automatización en Bash para escaneos de red con verificación cruzada de puertos.

El Desafío del Reconocimiento

Durante mi preparación para el OSCP, identifiqué un problema recurrente: la pérdida de puertos abiertos al utilizar escaneos agresivos mediante el parámetro --min-rate. En entornos de red reales o laboratorios inestables, priorizar la velocidad puede comprometer gravemente la precisión de la fase de enumeración.

Para solucionar esto, he desarrollado Autonmap, un script diseñado para implementar una metodología de escaneo en dos fases que garantiza la integridad de los resultados sin sacrificar la agilidad inicial.

La Lógica Técnica: Doble Verificación

El script automatiza un flujo de trabajo de “delta-detection” o detección de diferencias:

Flujo de Ejecución

- Descubrimiento Agresivo (Speed-First):

- Realiza un escaneo SYN Stealth (

-sS) sobre el rango completo de puertos (65,535 TCP). - Utiliza un flujo constante de 5000 paquetes por segundo (

--min-rate 5000), priorizando la velocidad para obtener un mapa rápido de la superficie de exposición. - Resultado: Identificación inmediata de los puertos más visibles.

- Realiza un escaneo SYN Stealth (

- Enumerate & Fingerprinting (Targeted):

- Sobre los puertos detectados en la fase anterior, ejecuta un escaneo de servicios y versiones (

-sV) junto con el lanzamiento de scripts de reconocimiento por defecto (-sC). - Resultado: Huella digital (fingerprinting) detallada de las aplicaciones activas.

- Sobre los puertos detectados en la fase anterior, ejecuta un escaneo de servicios y versiones (

- Validación y Exhaustividad (Reliability-First):

- Ejecuta un segundo escaneo completo de 65,535 puertos, pero esta vez sin forzar la tasa de paquetes.

- Esta fase actúa como una red de seguridad para detectar puertos que pudieron haber sido omitidos en la primera fase debido a saturación de red, firewalls con rate-limiting o congestión.

- Resultado: Un inventario definitivo y contrastado de la superficie de ataque.

- Análisis de Delta (Diferencias y Comparativa):

- El script contrasta los resultados de la Fase 1 y la Fase 3.

- Resultado: Identifica puertos que solo aparecen con un escaneo más lento. Si el número de puertos difiere (ej. 5 vs 10), el script te los mostrara por pantalla.

Instalación y Preparación

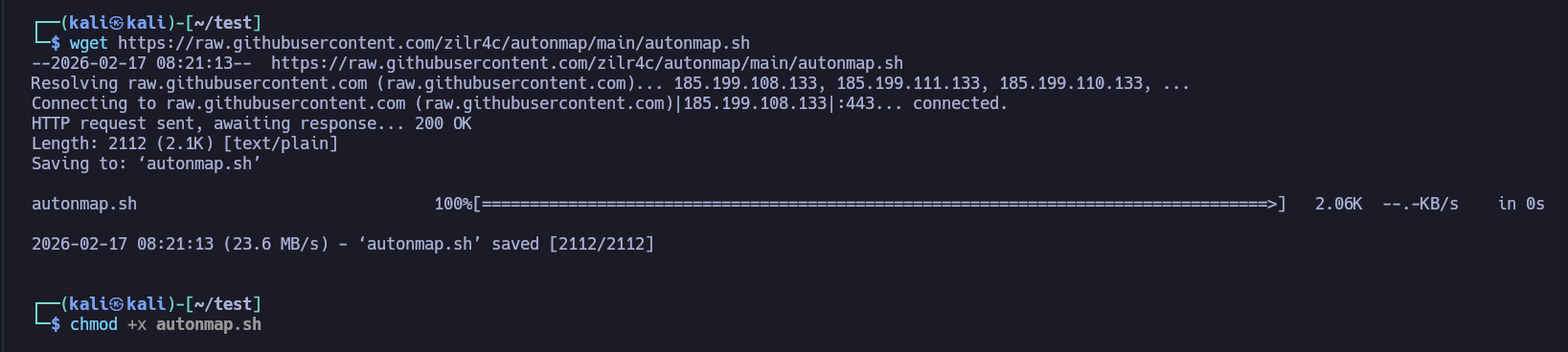

Para comenzar a utilizar el script, descargamos el recurso directamente desde el repositorio y asignamos los permisos de ejecución necesarios:

1

2

3

wget https://raw.githubusercontent.com/zilr4c/autonmap/main/autonmap.sh

chmod +x autonmap.sh

Ejecución de Autonmap

El script gestiona el ciclo completo de reconocimiento de forma autónoma:

1

./autonmap.sh <IP_OBJETIVO>

Nota: El script requiere privilegios de superusuario para ejecutar los escaneos SYN de Nmap

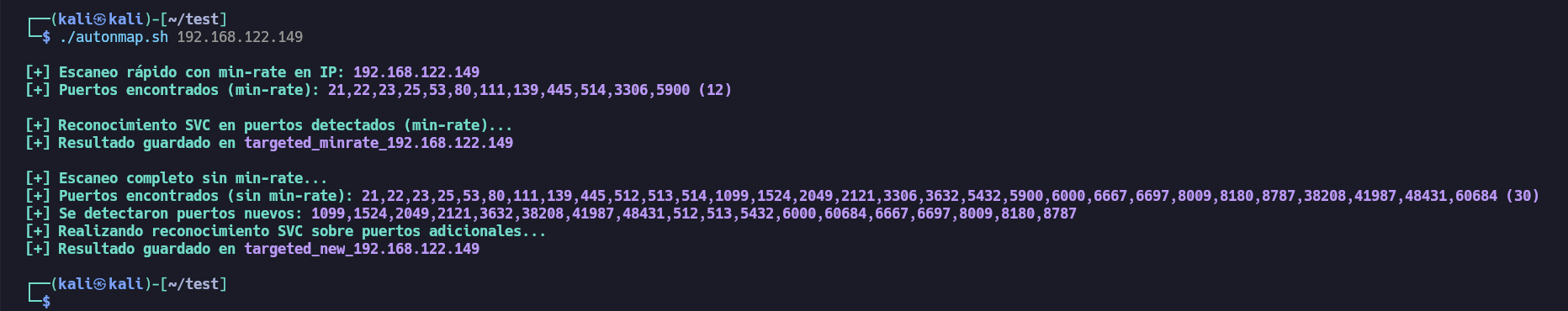

En el siguiente ejemplo práctico, podemos observar la importancia de esta metodología:

- Primer escaneo (Agresivo): Detectó 12 puertos abiertos.

- Segundo escaneo (Normal): Logró identificar un total de 30 puertos abiertos.

Análisis de Resultados y Reportes

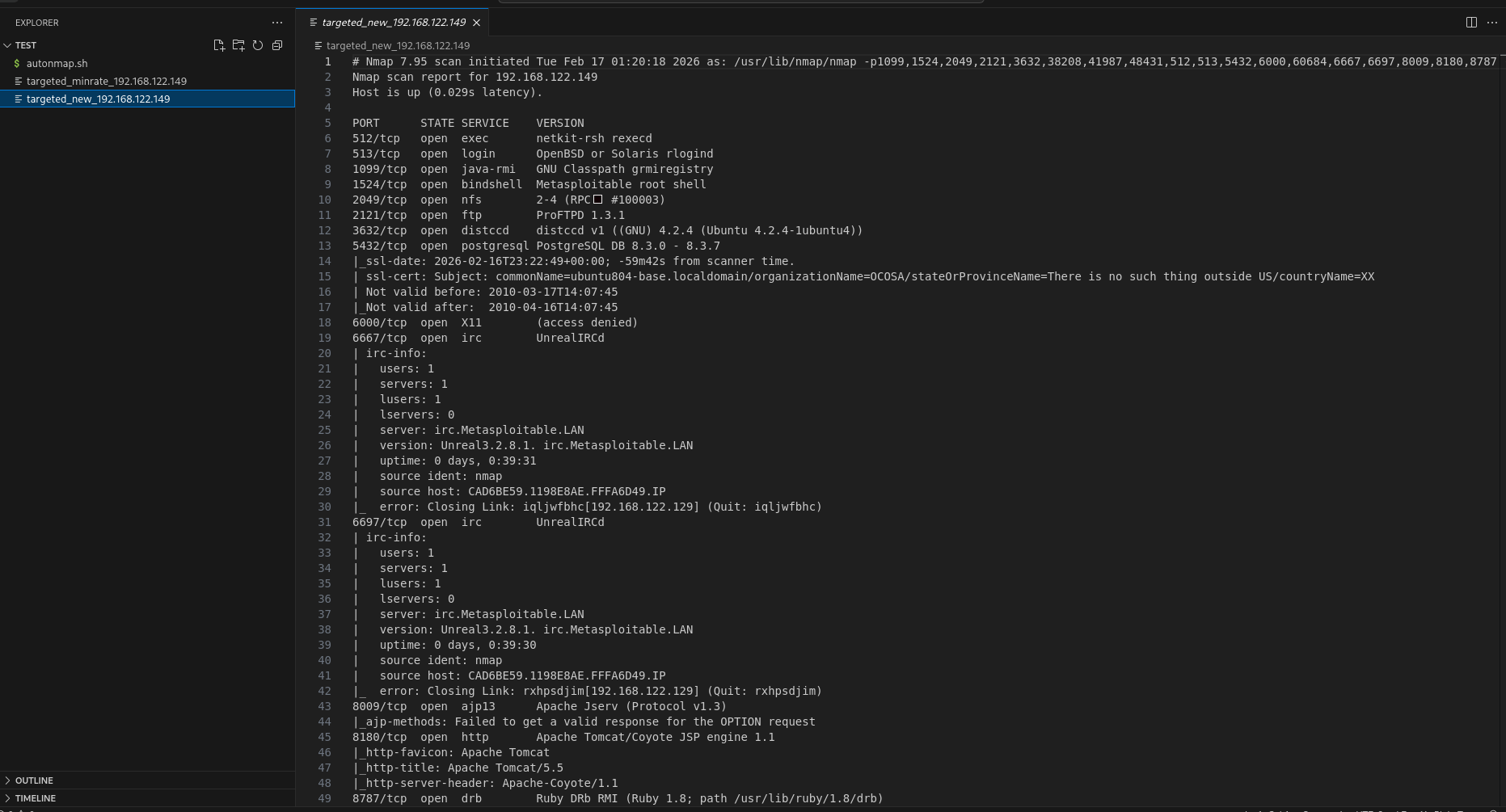

Una de las ventajas de Autonmap es la organización de los datos. El script genera archivos en formato estándar de Nmap (.nmap) para facilitar su consulta posterior o integración en herramientas de reporte:

targeted_minrate_[IP]: Contiene los servicios detectados en la fase rápida.targeted_new_[IP]: Almacena exclusivamente el reconocimiento de los puertos que fueron omitidos inicialmente.

Conclusión

Esta herramienta me ha permitido estandarizar mi metodología de enumeración, reduciendo el margen de error humano y garantizando que, incluso en redes congestionadas, toda la superficie de ataque sea identificada correctamente.

Esta metodología elimina los falsos negativos y garantiza una visión real del 100% de la superficie de ataque, algo que un escaneo único y rápido suele pasar por alto.